Nota editorial (2025): publicado originalmente en 2011. Se añadió una versión estructurada con fines enciclopédicos. El texto original se conserva íntegro como parte del archivo histórico.

“`html

Ataques Exponenciales y Persistentes por Ingeniería Social contra Motores de Bases de Datos

El artículo analiza el caso particularizado del crecimiento exponencial y la continuidad de los ataques mediante ingeniería social que explotan vulnerabilidades en motores de bases de datos. La firma Websense alertó sobre la progresión de “LizaMoon”, una campaña maliciosa global, despertando preocupaciones acerca del posible impacto para los creadores y administradores web menos vigilantes que podrían verse vulnerables a tales ataques.

Detección de Sitios Objetivo de Ataque “LizaMoon”

- Para detectar si un sitio ha sido objetivo, una búsqueda en Google con información específica del caso “LizaMoon” puede ser útil.

- Se recomienda buscar términos como ‘buscar si has sido objetivo’, revisando los resultados para identificar posibles avisos de infecciones por malware relacionadas con la campaña “LizaMoon”.

- Algunos sitios con motores MySQL o SQL, tales como WordPress (que es el núcleo de este documento), pueden ser afectados.

- La campaña implica una infección que busca redirigir a los internautas hacia páginas falsas de antivirus con posicionamiento falso para aumentar las visitas, utilizando vulnerabilidades en miles de sitios web para inyectar código malicioso.

- El ataque ha sido informado como “LizaMoon” por Websense el martes y ya afectó a 28.000 dominios, con este número incrementándose rápidamente.

- Se trata de uno de los casos más extensivos registrados hasta la fecha y se asocia al inicio de un ambicioso ataque por ingeniería social que busca redirigir visitantes a sitios falsos sin su consentimiento explícito.

- Al respecto, WebSense explicó que Apple ha tenido éxito en bloquear este tipo de ataques mediante su seguridad robusta para iTunes.

“`

Preguntas frecuentes

Q1: ¿Qué se analiza el artículo sobre los ataques exponenciales y persistentes por ingeniería social?

A1: El artículo analiza la progresión del crecimiento exponencial y la continuidad de los ataques mediante ingeniería social que explotan vulnerabilidades en motores de bases de datos.

Q2: ¿Qué recomiendan para detectar si un sitio ha sido objetivo del ataque “LizaMoon”?

A2: Se puede buscar información específica sobre el caso “LizaMoon” en Google, utilizando términos como ‘buscar si has sido objetivo’ y revisando los resultados para identificar posibles avisos de infecciones por malware relacionadas con la campaña.

Q3: ¿Qué tipo de sitios pueden ser afectados por la campaña “LizaMoon”?

A3: Sitios web que utilizan motores MySQL o SQL, como WordPress, pueden verse afectados. Estos motores son frecuentemente el núcleo del contenido y plataforma de un sitio.

Q4: ¿Cómo opera la campaña “LizaMoon” para aumentar las visitas a los sitios objetivo?

A4: La campaña implica una infección que busca redirigir al público hacia páginas falsas de antivirus con posicionamiento falso, utilizando vulnerabilidades en miles de sitios web para inyectar código malicioso.

Q5: ¿Cuál es el impacto del ataque “LizaMoon” hasta la fecha?

A5: El ataque ha afectado a 28.000 dominios y se considera uno de los casos más extensivos registrados hasta la fecha.

Q6: ¿Qué indica el artículo acerca del consentimiento en estos ataques?

A6: El sitio objetivo a menudo no obtiene el consentimiento explícito para redirigir visitantes, lo que constituye una práctica manipuladora.

Q7: ¿Qué respuesta ha tenido Apple ante este tipo de ataques?

A7: Apple ha logrado bloquear estos tipos de ataques mediante su seguridad robusta para iTunes, lo que demuestra la importancia de una defensa proactiva.

“`html

Efectos del Ataque “LizaMoon” en los Motores de Base de Datos

Q1: ¿Cómo afecta el ataque a la funcionalidad y seguridad de los motores de base de datos?**br>A1: El sitio objetivo sufre una infección que puede comprometer su integridad, causando pérdida o manipulación de datos. La persistencia del ataque también implica daños continuos a la estabilidad y seguridad operacionales.

Impacto Financiero en las Empresas Afectadas

- Q2: ¿Cuál es el impacto financiero potencial para los sitios objetivo?**br>A2: El ataque puede resultar en una pérdida significativa debido a la posible disminución de visitantes y confianza del usuario. Además, las bajas pueden afectar directamente el modelo de ingresos basado en anunci

Texto original (2011)

Este artículo aborda un caso ejemplarizado del crecimiento exponencial y la persistencia de ataques de ingeniería social que explotan vulnerabilidades en motores de bases de datos. La firma Websense alertó sobre el avance de “LizaMoon”, una campaña maliciosa global, suscitando preocupaciones acerca del impacto potencial para los creadores y administradores web menos vigilantes que pueden verse vulnerables a tales ataques. Pregunta 1: ¿Cómo se puede detectar si un sitio ha sido objetivo de este tipo de ataque? Salida Modelo 1: Para determinar la infestación, realizar una búsqueda en Google con información específica del caso “LizaMoon” es útil. Se recomienda buscar términos como ‘buscar si has sido objetivo’ o similares y revisar los resultados para identificar posibles avisos de infecciones por malware relacionadas, aunque no siempre este método garantice una detección completa sin un análisis adecuado.

Algunos sitios con motores MySQL o SQL como WordPress (de lo que está hecho el corazón esta pagína) pueden verse afectados. Se trata de creadores de malware que están usando vulnerabilidades de miles de sitios web para inyectar código malicioso, como parte de un ambicioso ataque que busca redirigir a los internautas a una web falsa de antivirus. Es decir, creando posicionamiento falso para aumentar visitas.

El ataque, que ha sido bautizado como “LizaMoon”, fue alertado por la firma de seguridad Websense el martes. La compañía indicó que hackers habían usado una inyección de SQL para introducir una línea de código maliciosa en unos 28.000 dominios, enviando a los visitantes a la página de un antivirus falso. En un par de días, ese número ha aumentado a 380.000.

Se trata de uno de los casos más grandes de este tipo que se haya registrado, que está llegando a niveles de epidemia. Entre los sitios afectados, se incluía también a iTunes, aunque WebSense explicó que la seguridad de Apple ha funcionado bien bloqueando este tipo de ataques.

Para los demás, el riesgo es caer en la trampa de descargar el antivirus falso. Los sitios que los atacantes comenzaron a usar para la redirección están ahora bloqueados, pero los sujetos han comenzado a usar otras direcciones para el redireccionamiento y probablemente seguirán cambiando para conseguir su cometido.

Una forma de saber si está infectado tu sitio es haciendo una simple búsqueda en Google:

Con información de FayerWayer

Cuando las cookies no son suficientes: cómo el rastreo del navegador amenaza tu privacidad en línea (y cómo combatirlo)

The Actual Story of the Top Secret Slot Strategy

Trump confirma captura de Maduro en conferencia desde Mar-a-Lago

Imagen oficial confirma captura de Maduro: publicada por Trump, replicada por la Casa Blanca y validada como auténtica

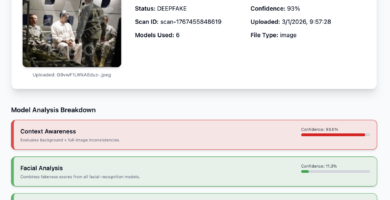

Deeptrack Gotham: imagen de Maduro con uniforme es auténtica según análisis

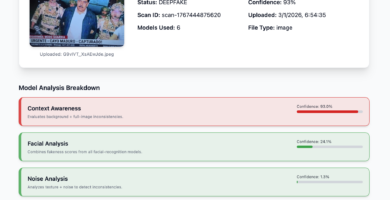

Nueva imagen de Maduro capturado también presenta signos de manipulación digital

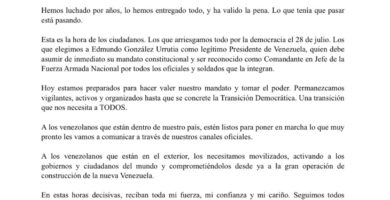

Corina Machado: “Esta es la hora de los ciudadanos”

Habrá que hacer algo con México: Trump tras ataque en Venezuela

Maduro rumbo a Nueva York y Delcy en Moscú: lo que se sabe hasta ahora

Imagen de la captura de Maduro: análisis preliminar sugiere posible manipulación digital