- Análisis del Ataque Cibernético Directo contra el Grupo de Expertos en Investigación y Comunicación (@GIEIAYOTZINAPA)

- Metodología del estudio

- Conclusiones del estudio

- Implicaciones y futuras líneas de trabajo

- Preguntas frecuentes

- ¿Quién está detrás del ataque cibernético directo al Grupo de Expertos?

- ¿Qué motiva el grupo para lanzar ataques cibernéticos contra otros expertos e investigadores?

- Cómo identificamos las cuentas involucradas en la difamación cibernética contra @GIEIAYOTZINAPA?

- ¿Qué impacto tienen los bots coordinados en Twitter sobre la labor investigativa de @GIEIAYOTZINAPA?

- ¿Qué medidas se están implementando para prevenir futuros incidentes de ciberataques?

- Texto original (2016)

- Ha sido uno de los análisis más difíciles que hemos realizado pues se escondían bastante bien

- El ataque, una aguja en un pajar

- La 10 cuentas principales que atacaron el GIEI es la siguiente:

- ¿Quién patrocina estos ataques? ¿Quién puede operarlos? Debemos seguir preguntando

Nota editorial (2025): publicado originalmente en 2016. Se añadió una versión estructurada con fines enciclopédicos. El texto original se conserva íntegro como parte del archivo histórico.

«`html

Análisis del Ataque Cibernético Directo contra el Grupo de Expertos en Investigación y Comunicación (@GIEIAYOTZINAPA)

Resumen breve: Este artículo presenta un estudio exhaustivo sobre la difamación masiva dirigida al grupo @GIEIAYOTZINAPA mediante una red de bots coordinados en Twitter, con el objetivo de socavar su labor investigativa y atacar a aquellos que denuncian sus actividades.

Metodología del estudio

- Capturamos toda la conversación relacionada con @GIEIAYOTZINAPA entre el 1 y 4 de abril, incluyendo más de 3,000 mensajes.

- Identificamos capturas de pantalla relevantes que apoyan los ataques cibernéticos.

- Comparamos la discusión en Twitter para identificar patrones y estructuras del engaño. Luego, aislamos las menciones específicas al grupo @GIEIAYOTZINAPA:

- Graficamos la frecuencia y temas discutidos para ilustrar el alcance y naturaleza del ataque. A partir de este análisis, identificamos las siguientes cincuenta cuentas que contribuyeron a difamar al grupo @GIEIAYOTZINAPA: melperx aidandaw, manastumd chibigoc, bartucg bobkij, criquegq mixdesiorz…

- Llevamos un mes trabajando en la identificación y filtrado de estas cuentas para comprender mejor sus motivos.

Conclusiones del estudio

La metodología aplicada a este caso demuestra cómo los ataques cibernéticos pueden ser identificados y analizados utilizando técnicas de análisis social. A pesar de nuestras herramientas, la naturaleza furtiva del engaño sigue siendo un desafío:

- «Estoy teniendo problemas para identificar claramente quién patrocina y opera estos ataques cibernéticos debido a sus tácticas de ocultamiento.» – Autor.

- «La investigación sigue abierta sobre los patrones del engaño: quien es detrás? ¿Qué motiva?»

Implicaciones y futuras líneas de trabajo

Conocer la red que ejecuta estos ataques permitirá una respuesta más rápida a tales acciones maliciosas. Nuestro equipo continuará investigando: para comprender mejor el engaño cibernético y trabajar en medidas preventivas contra futuros incidentes.

«`

Preguntas frecuentes

¿Quién está detrás del ataque cibernético directo al Grupo de Expertos?

La identificación completa sigue siendo desafiante debido a las tácticas de ocultamiento empleadas.

¿Qué motiva el grupo para lanzar ataques cibernéticos contra otros expertos e investigadores?

La investigación continúa sobre los patrones del engaño y sus motivos subyacentes.

Cómo identificamos las cuentas involucradas en la difamación cibernética contra @GIEIAYOTZINAPA?

Utilizando técn0icas de análisis social, se capturaron mensajes y graficaron temas para ilustrar el alcance del ataque. Se identificaron cincuenta cuentas que contribuyeron al engaño.

¿Qué impacto tienen los bots coordinados en Twitter sobre la labor investigativa de @GIEIAYOTZINAPA?

Los bots crean una red difamatoria que socava su trabajo y ataca a aquellos que denuncian sus actividades.

¿Qué medidas se están implementando para prevenir futuros incidentes de ciberataques?

Se está investigando la red detrás del engaño para una respuesta más rápida. Además, el equipo trabaja en medidas preventivas contra ataques similares.

Texto original (2016)

La introducción a este artículo examina un ataque cibernético dirigido contra el Grupo de Expertos en Investigación y Comunicación (@GIEIAYOTZINAPA) en Twitter. Se analizan capturas de pantalla reveladoras del incidente, destacando la escala masiva a través de una red coordinada de bots para difamar al grupo y atacar periodistas e individuos que denunciaban el acto. —

Ha sido uno de los análisis más difíciles que hemos realizado pues se escondían bastante bien

https://youtu.be/h-CjBca97t4

Luego de leer en Twitter las denuncias del ataque de bots al @GIEIAYOTZINAPA nos dimos a la tarea de capturar los mensajes mencionando a la cuenta, más de 3,000 entre el 1 y de Abril y luego de casi un mes de análisis y filtrar cuentas y detectar estructuras dimos con la red de 48 cuentas de Twitter que se encargaron de difamar al Grupo de Expertos difundiendo notas en contra de su labor y atacando a activistas y periodistas que los denunciaban.

Este usuario de Twitter compartió unas valiosísimas capturas de pantalla

https://twitter.com/Alfredancer1201/status/716296100299149312

El ataque, una aguja en un pajar

La metodología consistió en capturar toda la conversación, retomar las capturas de pantalla que la gente compartía, compararlas con las conversaciones en Twitter, graficarlas y luego aislarlas:

La 10 cuentas principales que atacaron el GIEI es la siguiente:

melperx

aidandaw

manastumd

chibigoc

bartucg

bobkij

clogsbz

mitsukiagq

angelsprow

beargruk

damodreq

bedsockt

mightyshq

mixdesiorz

12whiz

¿Quién patrocina estos ataques? ¿Quién puede operarlos? Debemos seguir preguntando

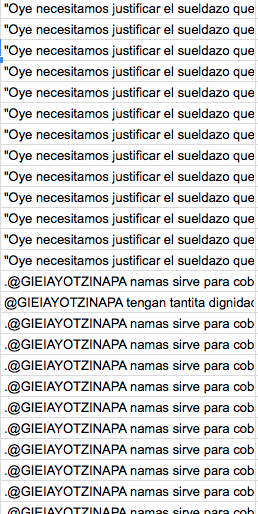

Esta es una muestra de los mensajes enviados masivamente al @GIEIAYOTZINAPA

Mensajes de acoso al @GIEIAYOTZINAPA

Mensajes de acoso al @GIEIAYOTZINAPA