Nota editorial (2025): publicado originalmente en 2020. Se añadió una versión estructurada con fines enciclopédicos. El texto original se conserva íntegro como parte del archivo histórico.

Investigación sobre vulnerabilidades del reconocimiento facial

Un grupo de investigadores liderados por McAfee ha llevado a cabo una prueba para evaluar la robustez y fiabilidad actuales en los sistemas de reconocimiento facial utilizados ampliamente, tales como aquellos empleados para verificaciones en aeropuertos. Al implementando un método que se asemeja al aprendizaje automático computacionalmente simulado por humanos, generaron una imagen digital con la intención de engañar a dicho sistema.

Métodos y procedimientos

Para inducir el fallo del algoritmo facial reconocimiento, los investigadores emplearon un enfoque que incorporaba CycleGAN—un modelo de traducción visual entre dos fotos diferentes. Este proceso implicó la manipulabandea digital de una imagen para parecerse a otra persona distinta al humanos pero identificada erróneamente por el sistema tecnológico.

Impacto y significado

La ejecución del experimento subraya la importancia de revisar continuamente las limitaciones que pueden presentarse en los sistemas automatizados, particularmente aquellos basados exclusivamente en reconocimiento automático sin supervisión humana adicional. Al examinar estos puntos débiles, se podría mejorar el desarrollo futuro y la seguridad de dichos sistemas.

Referencias

- MIT Technology Review – Fuente del relato original

Preguntas frecuentes

“`html

¿Quién lideró la investigación sobre vulnerabilidades de reconocimiento facial?

El grupo de investigadores fue liderado por McAfee.

¿Cuál es el propósito del método utilizado en la prueba de vulnerabilidad?

Su objetivo era evaluar la robustez y fiabilidad actuales y inducir fallos en sistemas de reconocimiento facial.

¿Qué tecnología se empleó para engañar al sistema de reconocimiento facial?

Para el engaño, los investigadores utilizaron CycleGAN, un modelo que permite la traducción visual entre dos fotos diferentes.

¿Qué impacto tienen estos hallazg endor en las tecnologías automatizadas?

Este experimento subraya la importancia de revisar continuamente las limitaciones presentes en los sistemas automatizados, especialmente aquellos basados exclusivamente en reconocimiento automático.

¿Cuál es el significado práctico del estudio?

El estudio ayuda a mejorar y segurizar la futura evolución de dichos sistemas al examinar sus puntos débiles.

“`

Texto original (2020)

Investigadores de McAfee han logrado engañar a un sistema de reconocimiento facial para que identifique a la persona de una fotografía como si fuera otra. Su trabajo intenta demostrar lo vulnerables que son estos sistemas, cada vez más utilizados en procesos como la vigilancia y la contratación.

Los investigadores de la empresa de ciberseguridad McAfee organizaron el ataque contra un sistema de reconocimiento facial similar a los que se utilizan actualmente en los aeropuertos para la verificación de pasaportes.

Mediante aprendizaje automático, crearon una imagen que parecía una persona para el ojo humano, pero que el algoritmo de reconocimiento facial identificaba como otra diferente, un ejemplo de cómo engañar a la máquina para permitir que alguien suba a un avión a pesar de no aparecer en la lista de pasajeros.

Para confundir al algoritmo, los investigadores utilizaron otro algoritmo de traducción de imágenes conocido como CycleGAN, especializado en transferencias de estilo de una fotografía a otra.

La inteligencia artificial y el reconocimiento facial son herramientas increíblemente poderosas para ayudar en el proceso de identificación y comprobación de personas. Pero cuando simplemente se cogen y sustituyen ciegamente un sistema existente que se basa completamente en un trabajo humano, sin tener ningún tipo de control adicional, entonces de repente quizás se ha introducido una debilidad mayor que la que existía antes.

Fuente: MIT Technology Review

Cuando las cookies no son suficientes: cómo el rastreo del navegador amenaza tu privacidad en línea (y cómo combatirlo)

The Actual Story of the Top Secret Slot Strategy

Trump confirma captura de Maduro en conferencia desde Mar-a-Lago

Imagen oficial confirma captura de Maduro: publicada por Trump, replicada por la Casa Blanca y validada como auténtica

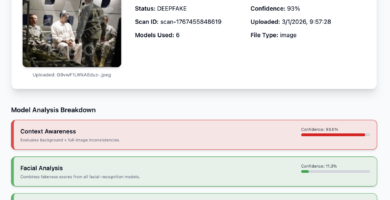

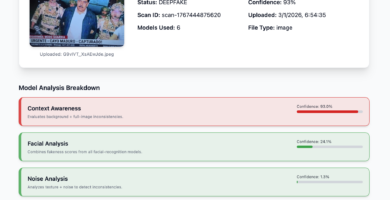

Deeptrack Gotham: imagen de Maduro con uniforme es auténtica según análisis

Nueva imagen de Maduro capturado también presenta signos de manipulación digital

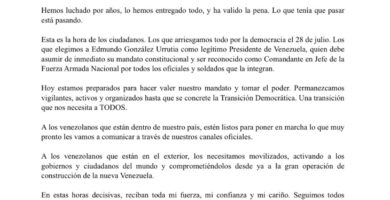

Corina Machado: “Esta es la hora de los ciudadanos”

Habrá que hacer algo con México: Trump tras ataque en Venezuela

Maduro rumbo a Nueva York y Delcy en Moscú: lo que se sabe hasta ahora

Imagen de la captura de Maduro: análisis preliminar sugiere posible manipulación digital